20-06-2020 Saat: 17:14

[b]Merhaba değerli D10 ailesi, Bu konuda en çok bilinen 5 sosyal mühendislik saldırılarını göreceğiz.[/b]

[b][b]UYARI ! - BU KADAR YAZIYI SİZ YAPIN DİYE YAZMIYORUM, BU SALDIRILARI BİLİN Kİ KANDIRILMAYIN DİYE YAZIYORUM[/b][/b]

[b]Hepimiz korunan bilgisayar sistemlerine sızabilmek ve hassas verileri kendine geçirmek için teknik uzmanlıklarından yararlanan hacker türünü biliyoruz (Crypterlar)[/b]

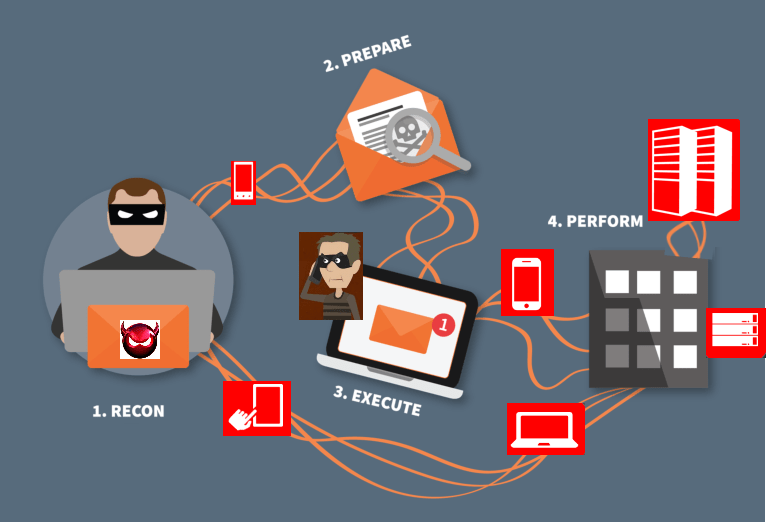

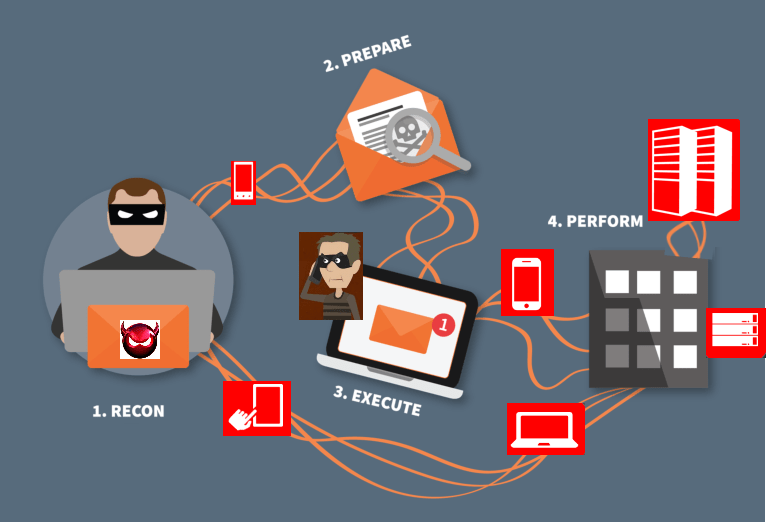

Bunu yapan başka bir hacker türü daha var, Bunlara “sosyal mühendisler” deniyor çünkü her insanda bulunan tek zayıflıktan faydalanıyorlar: insan psikolojisi. Bu saldırganlar, telefon görüşmeleri ve diğer ortamları kullanarak insanların hassas bilgilerine erişim konusunda kandırırlar, Örnek olarak; "Polis büro'dan arıyoruz **** adlı suça karıştınız T.C. kimlik numaranız lazım"

[b]Sosyal mühendislik, geniş bir yelpazede zararlı faaliyetler içeren bir terimdir. Bu makalenin amaçları doğrultusunda, sosyal mühendislerin kurbanlarını hedeflemek için kullandığı en yaygın beş saldırı türüne odaklanalım. Bunlar Phishing, pretexting, baiting, quid pro quo ve tailgating.[/b]

[b]Phishing[/b]

[b]Pishing, bugün meydana gelen en yaygın sosyal mühendislik saldırısı türüdür. Ama tam olarak nedir? Yüksek düzeyde, çoğu kimlik avı dolandırıcılığı üç şeyi başarmaya çalışır:[/b]

[b]● TCKN, Ad Soyad, Ev adresi ve kişisel bilgi öğrenmeye.[/b]

[b]● Kullanıcıları Phish sayfalarını barındıran şüpheli web sitelerine yönlendiren kısaltılmış veya yanıltıcı bağlantılara tıklatmaya.[/b]

İki kimlik avı e-postası aynı değildir. Aslında kimlik avı saldırılarının en az altı farklı alt kategorisi vardır. Ayrıca, hepimiz mesajlarının yazım ve dilbilgisi hatalarından muzdarip olduğu ölçüde kötü hazırlanmış olduğunu biliyoruz. Yine de, bu e-postalar genellikle kullanıcı giriş bilgilerini ve diğer kişisel verileri çalmak için sahte web sitelerini veya formları kullanma amacına sahiptir.

Küçük bir Phish hikayesi; 19 Mart 2016'da John Podesta (Hillary Clinton’un Kampanya Başkanı) “Google” dan bir e-posta aldı. E-posta Ukrayna'da birisinin şifresine sahip olduğunu ve hesabında oturum açmaya çalıştığını söyledi. Kampanyadaki BT ekibi, e-postanın "gerçek" olduğunu doğruladı ve şifreyi değiştirmek için Google'a özel bir bağlantı sağladı (ve iki faktörlü kimlik doğrulaması ayarlamasını önerdi).

Görünüşe göre, Google bağlantısını kullanmak yerine, orijinal kimlik avı e-postasından şifre değişikliği başlatıldı ve Bay Podesta’nın hesabı tehlikeye atıldı. Bu kimlik avı saldırısı, WikiLeaks tarafından büyük bir e-posta sürümü oluşturdu

Pretexting

[b][url=https://blogs.gwu.edu/gwinfosec/files/2019/06/image-2.png] [/b]

[/b]

[/b]

[/b][b]Pretexting, saldırganların kurbanlarının kişisel bilgilerini çalmaya çalışmak için kullandıkları iyi bir bahane veya uydurulmuş bir senaryo oluşturmaya odaklandığı başka bir sosyal mühendislik şeklidir. Bu tür saldırılarda, dolandırıcı genellikle kimliklerini doğrulamak için hedeflerinden belirli bilgi parçalarına ihtiyaç duyduklarını söyler. Gerçekte, bu verileri çalarlar ve kimlik hırsızlığı yapmak veya ikincil saldırıları gerçekleştirmek için kullanırlar.[/b]

[b]Daha gelişmiş saldırılar bazen hedeflerini bir kuruluşun dijital ve / veya fiziksel zayıflıklarını kötüye kullanan bir şey yapmak için kandırmaya çalışır. Örneğin, bir saldırgan harici bir BT hizmetleri denetçisini taklit edebilir, böylece hedef şirketin fiziksel güvenlik ekibiyle binaya girmesine izin verebilir.[/b]

Kimlik avı saldırıları esas olarak kendi yararlarına korku ve aciliyet kullanırken, önyargı saldırıları kurbanla yanlış bir güven duygusu oluşturmaya dayanır. Bu, saldırganın hedefleri konusunda şüpheye yer bırakmayacak güvenilir bir hikaye oluşturmasını gerektirir.

Baiting

[b]Baiting, birçok açıdan kimlik avı saldırılarına benzer. Bununla birlikte, onları diğer sosyal mühendislik türlerinden ayıran şey, kötü niyetli aktörlerin kurbanları cezbetmek için kullandığı bir öğenin veya iyiliğin vaadidir. Baiterlar, örneğin kullanıcıları giriş bilgilerini almak için kandırmak için ücretsiz müzik veya film indirme teklifinden yararlanabilir.[/b]

[b]Baiting saldırıları sadece çevrimiçi şemalarla sınırlı değildir. Saldırganlar ayrıca fiziksel medya kullanarak insan merakından yararlanmaya odaklanabilirler.[/b]

Örneğin Temmuz 2018'de KrebsOnSecurity, Amerika Birleşik Devletleri'ndeki eyalet ve yerel hükümet kurumlarını hedefleyen bir saldırı kampanyası bildirdi. Operasyon, bir CD (CD) ile birlikte kafa karıştırıcı bir mektup içeren Çin posta damgalı zarflar gönderdi. Buradaki nokta, CD'yi yükleyecekleri ve böylece bilgisayarlarına yanlışlıkla kötü amaçlı yazılım bulaştıracakları için merak uyandırmaktı.

Quid Pro Quo

[b]Son yıllarda ortaya çıkan en yaygın hızlı yanlısı saldırı türlerinden biri, dolandırıcıların ABD Sosyal Güvenlik İdaresi'ni (SSA) taklit etmeleridir. Bu sahte SSA personeli rastgele kişilerle iletişim kurar, sonunda bir bilgisayar sorunu olduğunu bildirir ve bu kişilerin kimlik hırsızlığı yapmak amacıyla TCKNsini onaylamalarını ister. Federal Ticaret Komisyonu (FTC) tarafından tespit edilen diğer durumlarda, kötü niyetli aktörler, kullanıcıların yeni TC kartlarına başvurmalarına yardımcı olabileceklerini, ancak bunun yerine kişisel bilgilerini çalmalarını söyleyen sahte SSA web siteleri kurdu.[/b]

Bununla birlikte, saldırganların SSA temalı ruse'lerden çok daha az karmaşık olan quo pro quo teklifleri kullanabileceğini belirtmek önemlidir. Daha önceki saldırıların gösterdiği gibi, ofis çalışanları ucuz bir kalem ya da bir çikolata parçası için şifrelerini vermek istemiyorlar.